AWS Innovate Migrate, Modernize, Build

AWS에서 주최하는 Migrate, Modernize, Build 관련 강연에 대해 메일로 정보가 와서, 고민없이 바로 접수했다.

세션 선정

다양한 세션중에서 내게 도움이 될 만한 것들을 5개 선택해봤다. (오전 세션으로 선택했던건 사라져버림?)

데이터 환경의 현대화: 실시간 데이터를 위한 인메모리 캐싱과 NoSQL 활용방법

- NoSQL을 사용해본적은 있지만, 더 잘 사용하려면 어떻게 해야할까? 라는 마음으로 신청했다.

서비스 성능 개선을 위한 데이터베이스 및 애플리케이션 현대화 전략: GenAI 활용법

- 이 세션은 현재 내가 속한 팀에서 데이터베이스 마이그레이션 관련 문제를 겪고 있으신 분이 계셔서, 도움이 될 만한 내용을 공유드리고 싶어 신청했다.

Amazon Q Developer를 활용한 개발자 생산성 향상의 첫걸음

- 처음 들어보는 서비스 였는데, 생성형 AI를 개발자 생산성 향상 서비스라고 하여 아마 Copilot, GPT 같은 서비스 일 것이라 생각했고, 차이점이 궁금해 신청했다.

미디어 DevOps 혁신을 이끄는 IaC 기반 Amazon EKS 업그레이드

- IaC, EKS 관련 이해도를 높이고 싶어 신청했으나.. 이해가 어려워 스킵했다.

제조업의 미래를 만드는 클라우드 혁신과 Platform Engineering 여정 - LG 그룹 사례

- Platform Engineering 이란 키워드가 궁금하여 신청 했다.

후기

내 세션 리스트는 두가지로 나뉠 수 있을 것 같다.

- AWS에서 개발한 서비스 소개 (1,2,3번 세션)

- AWS 서비스를 실제 서비스 개발에 사용한 사례 (4,5번 세션)

첫번째로, AWS에서 개발한 서비스 소개의 경우 흥미로웠던 점은 AWS 서비스에서도 이제 생성형 AI를 적극 활용한 서비스들을 만나볼 수 있었다.

아마존 베드락의 경우 Chat GPT와 같은 대화형 AI를 통해 데이터베이스 이관 및 마이그레이션에 도움을 주는 데모 영상을 봤는데, GPT와 사용하는것에 있어서 다른점은 크게 못 느낀 것 같다. 하지만, AWS에서 개발했다는 점에서 AWS 서비스들과의 호환성은 보다 뛰어날 것이라고 생각한다.

Amazon Q Developer의 경우 Copilot 처럼 IDE와 통합 및 아마존 콘솔에서 사용가능 했는데, 소프트웨어 개발 전반적으로 관여를 하고 도움을 준다는 점에서 인상이 깊었고, 아마존 콘솔에서 직접 람다 함수 작성 시 오류 발생에 대한 원인을 알려주고, 해결책까지 콘솔에서 안내해준다는 점이 인상깊었다. 이와 같은 서비스가 없었다면 구글링 했어야 할텐데..

두번째로, AWS 서비스를 실제 서비스 개발에 사용한 사례에서는 4번 세션의 경우 IaC, EKS 관련 경험이 없던 내가 이해할 수 있는 레벨은 아니었다. 따라서 5번 세션에 대한 후기만을 남긴다.

먼저 Platform Engineering이라는 새로운 개념에 대해서 알 수 있었고, LG Innotek의 사례를 통해 이러한 Platform Engineering을 통해 얻는 이점을 알 수 있었다.

궁극적으로 "프로젝트의 템플릿화를 통해 프로젝트 초기 생산성 향상 및 운영 효율성 증가" 라는 키워드가 Platform Engineering 을 표현할 수 있다고 생각한다.

처음에 소개했던 공통 컴포넌트 개발, 표준 프레임워크 지정, 템플릿 코드, 쿠버네티스 표준 지정과 같은 표준을 지정하고 이렇게 만들어진 표준을 IDP (Internal Developer Platform)라는 내부 플랫폼을 통해 사내 개발자들이 템플릿을 선택하여 인프라 및 공통 코드까지 한번에 쉽게 구축할 수 있다는 점이 인상적이었다.

또한, 이러한 IDP 개발을 위한 Backstage 라는 자체 템플릿 개발에 활용할 수 잇는 오픈소스를 알 수 있는 계기가 되었다.

사실 SAA-C03를 공부하면서 불과 두달전까지 AWS 서비스들에 대해서 많이 공부한 것 같은데, 새로운 기능들이 빠르게 개발되고 있는것을 보니 개발업계는 정말 빠르게 변화하고 있다는걸 다시 한번 느낀다.

내년에도 AWS Innovate에 꼭 참석하고 싶다!

'박현우' 카테고리의 다른 글

| 내가만든 오픈소스, 누가 쓰긴하나? (4) | 2024.11.13 |

|---|---|

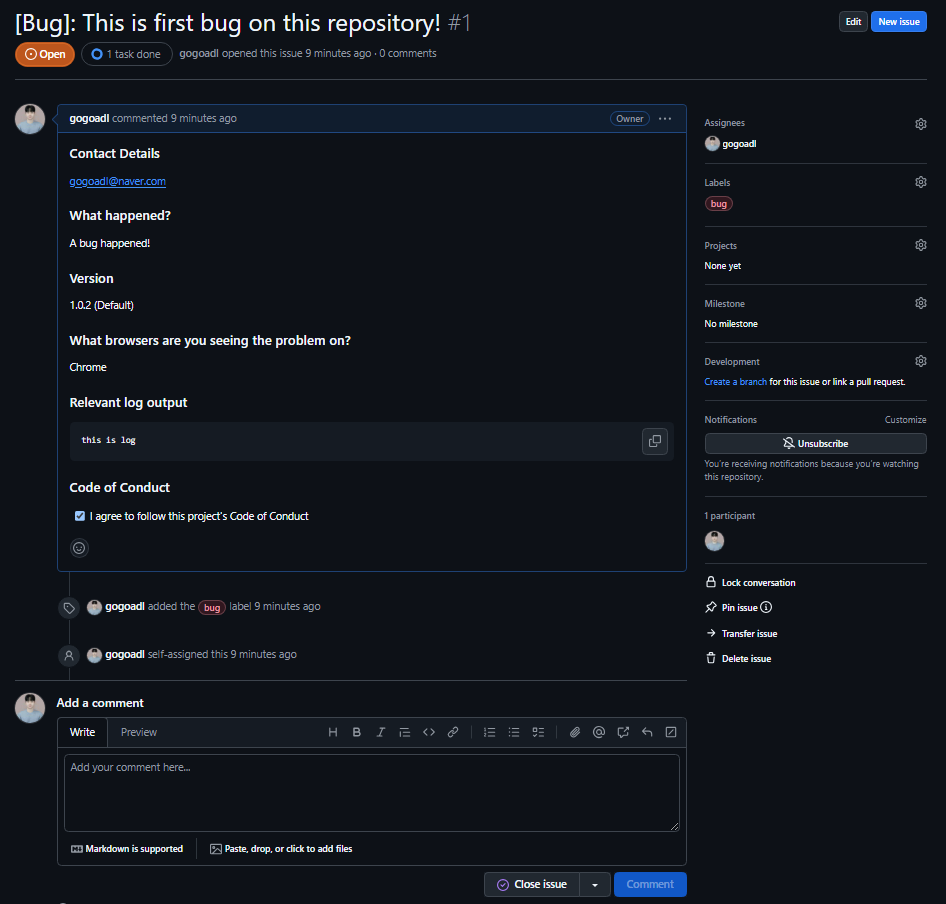

| Github Foundations 자격증 후기 (3) | 2024.09.28 |

| 2024-06~2024-09 회고 (2) | 2024.09.08 |

| 첫 오픈소스 기여 후기 (1) | 2024.07.29 |

| SSAFY[10기/전공/자바반] 수료 후기 (3) | 2024.07.22 |